Serie: Lizenzkostenfrei mit Open Source im Unternehmen

Professionelles datenschutzfreundliches IT Setup

Professionelles DNS Setup

DNS ist, da Benutzer leider über wenig Wissen um die Funktionen im Internet verfügen, einer der am meisten übersehenen Dienste beim Betrieb von IT Infrastruktur und Internet Diensten. Vielfach ist die essentielle Notwendigkeit mehrerer bestens funktionierender DNS für die Funktionalität nicht in der notwendigen Tiefe bekannt und daraus resultieren massive Probleme für die Sicherheit des Betriebes und die Privatsphäre der Benutzer.

Wir unterscheiden generell DNS Setups für DNS Abfragen aus dem Firmennetzwerk und Setups für eigene public DNS Server zur Beantwortung von Anfragen zu eigenen Domains. Dieser Eintrag beschäftigt sich mit “DNS Abfragen aus dem Firmennetzwerk”, es wird aber einen weiteren Teil für eigene Domains geben.

Die Probleme Sicherheit und Privatsphäre werden von der meist nicht verschlüsselten Kommunikation mit den DNS Servern erzeugt. Damit ist, auch wenn der Datenverkehr mit der besuchten Webseite, bzw. des verwendeten Dienstes, in weiterer Folge verschlüsselt ist, auch für Laien einfach mitzulesen, welche Webseiten, oder Dienst, Benutzer besuchen.

Es reicht die Installation von tcpdump und der Befehl:

tcpdump port 53

um mitzulesen, welches System welche Namen, vor dem echten Besuch der Webseite, bzw. des Dienstes anfragt. Leider erfolgen DNS Setups auch in großen Unternehmen vielfach so, dass diese unverschlüsselten, für alle mitlesbaren Anfragen zu DNS Servern im Internet gesendet werden. Damit verraten Sie essentielle Eigenschaften Ihres Netzwerkes an Ihren Provider, lokale Behörden, sowie viele unbekannte Dritte und ermöglichen auch das Verhalten der Benutzer beim Surfen vollständig durch Dritte zu überwachen.

Das sieht dann zur Findung der IP des Dienstes, den man besuchen will, so aus und erfolgt in Real Time ohne weiteres Zutun des Überwachers:

Ein Admin muss im LAN verhindern, dass Geräte der Benutzer DNS Abfragen direkt und verschlüsselt an Server im Internet senden können. Damit würden viele Absicherungen, DNS Blocklisten und Funktionalitäten im LAN und Intranet übergangen, bzw. deaktiviert. Zusätzlich muss er die Abfragen aber vor Mitlesern im Internet, sowie eventuell auch im LAN, schützen.

Die Sperre von Port 53 für DNS und 853 für DoT (eine verschlüsselte Abfragemöglichkeit) ist einfach, jedoch gibt es seit der Einführung von DoH (DNS über http) das Problem, dass diese DoH Abfragen das selbe TCP Port wie https Webseiten verwenden und die Sperre damit schwieriger ist.

Die Einrichtungsschritte

LAN

Im LAN muss sichergestellt werden, dass alle Geräte nur den zur Verfügung gestellten DNS verwenden können. Das betrifft auch, “Bring your own Device” Netze, die ähnlich der DMZ so aufgebaut sind, dass Smartphones, Tablets und Notebooks in einem eignen Netz betrieben werden und nur den Minimalsten, am besten nur einen RDP Zugang zu einem virtuellen Arbeitsplatz im LAN erhalten. Geräte die einmal direkt und schutzlos über LTE, fremde WLAN oder Netzwerke im Internet verbunden waren, sollten generell per Compliance nie mehr im LAN verbunden werden dürfen. Denn damit würde eventuell ein Trojaner, Virus oder Malware, unsichtbar für die Firewall und ohne Schutz auf alle LAN Arbeitsplätze und Server übertragen.

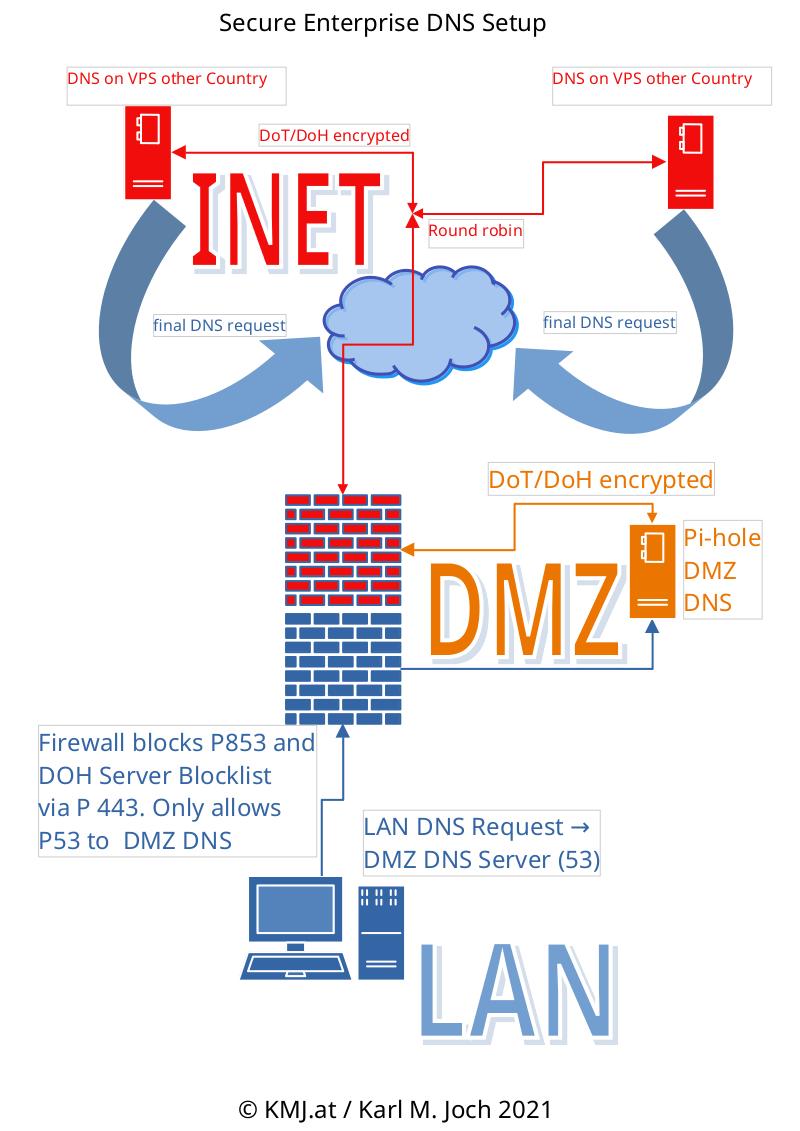

Der Aufbau ist wie folgt:

- Die Firewall am LAN Port erlaubt DNS Port 53 und 853 zum DMZ DNS Server

- Die Firewall am LAN Port blockt alle anderen Verbindungen zu Port 53 und 853

- Bei großen Setups können in der DMZ noch Round-Robin Cache DNS Server hinzugefügt werden.

- Die Firewall am LAN Port blockt alle Verbindungen zu bekannten DNS IP’s auf Port 443. Wir blockieren hier aktuell ca. 20.000 IP Adressen. Eine Basisliste können Sie von https://public-dns.info/ (all nameservers) downloaden. Damit ist so gut wie unmöglich, dass Geräte die versuchen über DoH den DMZ DNS zu umgehen, erfolgreich sind.

- Normalerweise dürfen bei einem professionellem Setup Geräte auch nur über einen Proxy Server in der DMZ in das Internet und eine direkte Verbindung ist bevorzugt zu untersagen um weitere Sicherheitsrisiken zu minimieren.

- Die Anfragen an den DMZ DNS Server können auch per DoT über Port 853 im LAN verschlüsselt werden. Damit sind auch lokale Mitleser im LAN ausgeschlossen.

DMZ

Der Sinn der DMZ (demilitarized zone) ist ein vom LAN und Internet getrennter Bereich um erfolgreiche Angriffe so weit als Möglich zu verhindern. In der DMZ stehen Webserver, Internet Angebote und Services wie der aktuelle DNS Server.

Der DNS Server in der DMZ wickelt die kompletten DNS Anfragen des LAN und der Server in der DMZ ab. Die Verwendung von reinen Bind DNS Servern ist komplett einfach einzurichten und deckt die Basisanforderungen ab.

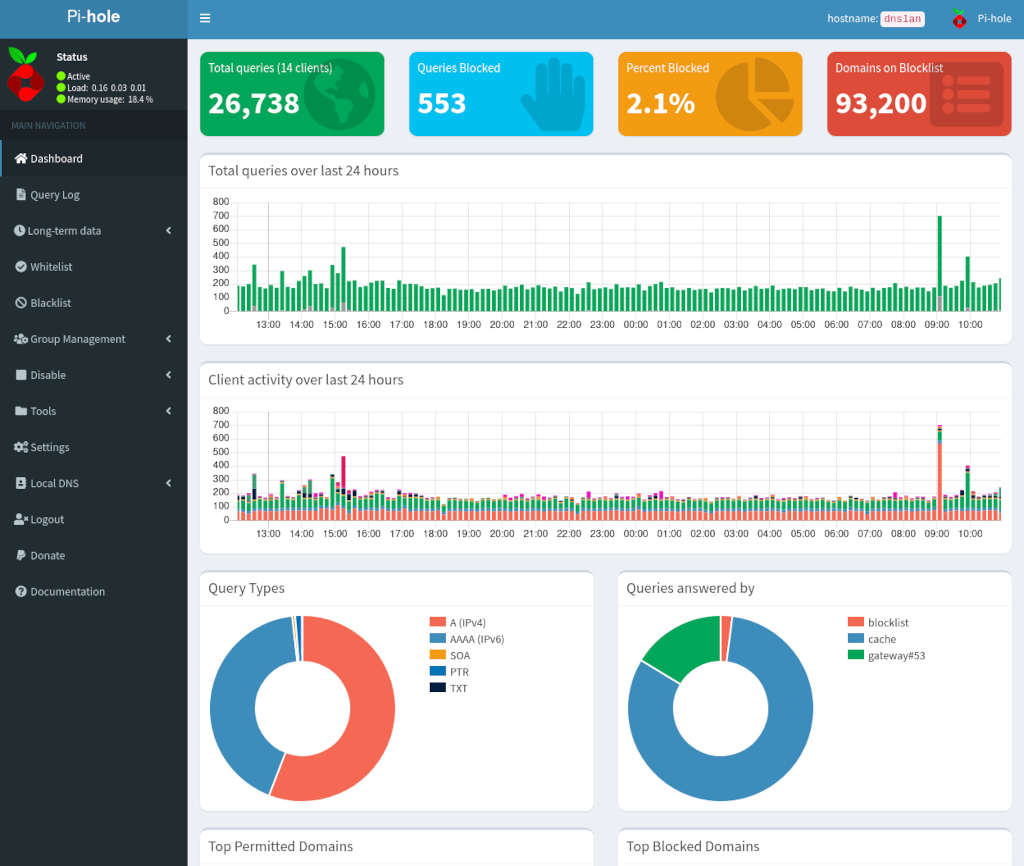

Im professionellen Anwendungsbereich für Unternehmen empfiehlt sich die Einrichtung einer kostenlosen, Open Source, Pi-hole Lösung ( https://pi-hole.net ) um, ohne jegliche Installation eines AD Blockers auf jedem Endgerät, Werbeserver, Tracker und sonstige unerwünschte IP Adressen und Hostnamen zentral, DNS basiert, zu blockieren. Pi-hiole ist mit umfangreichen Blocklisten ausgestattet.

Mit der Pi-hole Lösung erspart man sich extrem viel Arbeit und unmöglich zu erfüllende Anforderungen. Man kann, bei richtigem LAN/DMZ/Internet Setup alles zentral am DNS Server in der DMZ steuern. Die Einrichtung ist auf einer kleinen virtuellen Maschine problemlos möglich. Bei größeren Netzwerken ist auch ein Round-Robin Load Balancing Setup einfach machbar.

Ganz wichtig ist es nun, dass der DMZ DNS, die Anfragen, die ins Internet weitergereicht werden, verschlüsselt überträgt. Nur dann sind die Anfragen vor interessierten Mitlesern geschützt und sicher.

Als Forwarder DNS Server können verschiedene DNS Server im Internet verwendet werden, wie auch im Internet Setup weiter unten beschrieben ist.

Internet Setup

Der DNS Server in der DMZ benötigt nun weitere DNS Server, welche die Anfragen so abarbeiten, dass diese verschlüsselt übertragen werden. Dazu sendet der DMZ DNS seine Anfragen über DoT, bzw. DoH an seine Forwarder. Diese erledigen dann die wirkliche Aufgabe Hostnamen in IP Adressen umzuwandeln.

Wie auf der obigen Zeichnung ersichtlich, empfehlen sich zumindest zwei Forwarder im Round-Robin Failover und Load-Balancing Mode um keine Ausfälle zu erleiden.

Wissen muss man, dass diese Server nun, die verschlüsselte Anfrage über die root DNS Server und den Servern, welche die DNS der Domains dann wirklich anbieten abarbeiten. Das ist dann eventuell unverschlüsselt, erfolgt aber außerhalb Ihres Providers, noch besser außerhalb Ihres Heimatlandes.

Generell ist von der Verwendung großer öffentlicher DNS Server, auch bei DoH Unterstützung abzuraten, da hier eine theoretische Möglichkeit der Bildung von Benutzerprofilen gegeben ist. Als erfolgreiches Unternehmen wollen Sie sich auch nicht in eine zentralistische Abhängigkeit begeben und Ihre benötigten Services unter eigener Kontrolle betreiben.

Um unabhängig und mehr oder weniger nicht überwachbar zu sein, empfiehlt sich die Einrichtung von zwei DNS Servern auf VPS in anderen Ländern. Z.B., wenn Sie in Österreich ansässig sind, ein VPS in den USA und eines in Deutschland. Jede Kombination ist denkbar. Durch das Round-Robin Lastverteilungeverfahren wird dann einmal der eine und einmal der andere Server die Anfrage beantworten. Da alles länderübergreifend passiert und durch die Vermeidung von großen Gratis-Anbietern die eigenen VPS DNS zuerst die root Server und danach den jeweiligen DNS, der die Domain Zone anbietet, abfragen, ist ein höchstes Maß an Sicherheit gegen Überwachung und Mitleser gegeben.

Mit diesem, leicht wartbaren Setup, welches ohne jegliche Lizenzkosten, rein mit Open Source Software, gelöst wird, haben Sie eine perfekte Lösung um es anderen so gut wie unmöglich zu machen, Sie über DNS Anfragen im Internet zu verfolgen, bzw. über DNS Benutzerprofile über Sie zu erstellen.

In meinen Augen für kleine und große Unternehmen ein Muss, auch um spezielle Formen der Betriebsspionage, Erpressung durch Benutzerprofile und andere unschöne Ereignisse im Vorfeld zu verhindern. Ein professionelles DNS Setup ist die unverzichtbare Grundlage einer gut installierten IT.

Dieses DNS Wissen gehört zum absoluten Basiswissen jedes Administrators und auch Webseiten- und Webservice-Entwickler und Administratoren können ohne dieses Wissen keine professionellen, sicheren, nicht überwachbaren Lösungen erstellen.

Diese Serie wird später mit einer Information um eigene öffentliche DNS Server für die eigenen Domain zu betreiben fortgesetzt.

Gewerbliche Kunden

Die von mir gegründete CTS IT Solutions bietet gewerblichen Kunden perfekte und bestens erprobte IT Lösungen! Gerne beraten wir Sie bei allen Fragen rund um die IT!

EURAFRI Gruppenchat in der Matrix

Wir freuen uns über ein rege Teilnahme am EURAFRI Projekt und ersuchen auch die EURAFRI Rezeption in der Matrix zu besuchen.

https://matrix.to/#/#eurafri-reception:matrix.ctseuro.com

Euer EURAFRI TEAM

Autor: Karl M. Joch (c) KMJ.at, Permission to publish the article on EURAFRI.com @20210285